| Справка | Сообщество | Календарь | Сообщения за день | Поиск |

|

|

#101 |

|

SUPER MODERATOR

|

Хакери заволоділи даними власників ШІ-помічника Rabbit R1, щоб звернути увагу на проблеми з безпекою

02.08.2024 Співробітник компанії Rabbit, яка створила девайс на базі штучного інтелекту Rabbit R1, надав хакерам доступ до API продукту. Це дозволило їм читати промпти користувачів та фактично видавати себе за сервіс, надсилаючи повідомлення з поштового сервера компанії. Про це пише Gizmodo. Читать дальше...У червні 2024 року команда хакерів, які називають себе Rabbitude, опублікувала звіт, в якому стверджувалося, що вони отримали доступ до великої частини внутрішньої кодової бази Rabbit. Вони заволоділи ключем для сервісу перетворення тексту в голос ElevenLabs, який дозволив їм переглядати всі минулі текстові повідомлення користувачів. Спершу Rabbit заперечував проблему, але згодом змінив свої API-ключі. “У червні співробітник (якого звільнили після цього випадку) злив ключі API самопроголошеній групі “хактивістів”, яка написала статтю, в якій стверджувала, що має доступ до внутрішнього вихідного коду Rabbit і деяких ключів API. Rabbit негайно відкликав і змінив ці ключі API, а також перемістив додаткові секрети в AWS Secrets Manager”, – пише представник Rabbit. Хакери стверджують, що злом відбувся ще у травні 2024 року та Rabbit було відомо про це. Але компанія вирішила ігнорувати проблему, поки Rabbitude не опублікували свою статтю наступного місяця. Щоб довести, що хакери дійсно мають доступ до ключів компанії, один із членів Rabbitude надіслав медіа Gizmodo електронного листа з внутрішнього поштового сервера Rabbit. Rabbitude заявляє, що проблема не в тому, що вони заволоділи конфіденційними даними користувачів Rabbit R1, а в тому, що будь-хто з команди Rabbit має доступ до цієї інформації. Компанія не повинна була зашивати свої ключі API в код, це дозволило занадто великій кількості людей отримати внутрішній доступ. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

| INFO: | Здесь что-то будет |

|

|

#102 |

|

SUPER MODERATOR

|

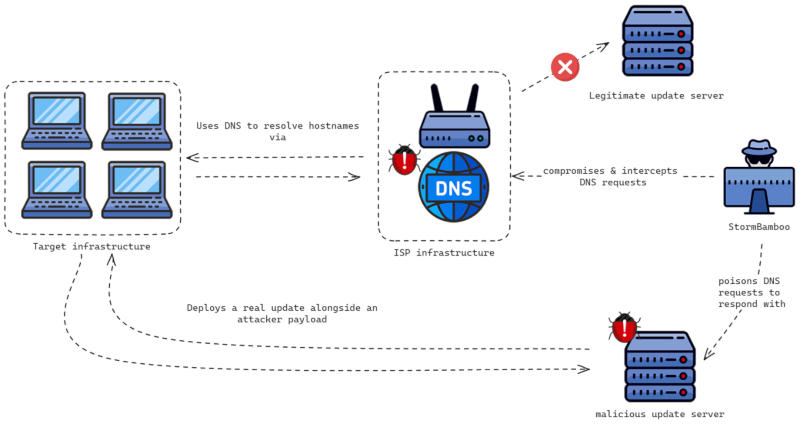

Хакеры научились массовой и незаметной рассылке вредоносного ПО через взлом интернет-провайдеров

03.08.2024 Китайская хакерская группировка StormBamboo, она же Evasive Panda, взломала интернет-провайдера и начала заражать компьютеры его абонентов вредоносным ПО. Такое открытие сделали эксперты по кибербезопасности из компании Volexity, расследуя взлом ресурсов некой организации.  Читать дальше...Первоначально эксперты Volexity предположили, что скомпрометирован был брандмауэр подвергшейся атаке организации, но дальнейшее расследование показало, что происхождение вредоносного ПО прослеживается «вверх по течению на уровне интернет-провайдера». Источником проблемы оказалось «отравление DNS» — атака, при которой хакер манипулирует системой доменных имён и перенаправляет трафик пользователей на вредоносные ресурсы.

Volexity уведомила провайдера о проблеме, и тот изучил работу оборудования, которое осуществляет маршрутизацию трафика в сети — провайдер произвёл перезагрузку и отключил часть компонентов сети, после чего симптомы отравления DNS прекратились. Ответственность за атаку эксперты возложили на китайскую хакерскую группировку StormBamboo, также известную как Evasive Panda.  Перехватив управление системой DNS в сети провайдера, злоумышленники подменили ресурсы, к которым обращаются пользовательские программы за обновлениями — в частности, бесплатный проигрыватель медиафайлов 5KPlayer. Когда приложения пытались получить обновления, они получали вместо них пакеты вредоносного ПО. Эту схему атаки хакеры StormBamboo применили к нескольким программным продуктам, в которых используются небезопасные механизмы обновления. В Volexity не назвали ни интернет-провайдера, ни число пострадавших в результате атаки компьютеров, но сообщили, что речь идёт о «множественных инцидентах», которые датируются серединой 2023 года. Компьютеры жертв работали под управлением Windows и macOS, а среди вредоносов отметились MACMA и MGBot — они позволяют злоумышленникам удалённо делать снимки экрана, перехватывать нажатия клавиш, красть файлы и пароли. При атаке на ресурсы провайдера предположительно использовался предназначенный для работе в среде Linux зловред CATCHDNS. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#103 |

|

SUPER MODERATOR

|

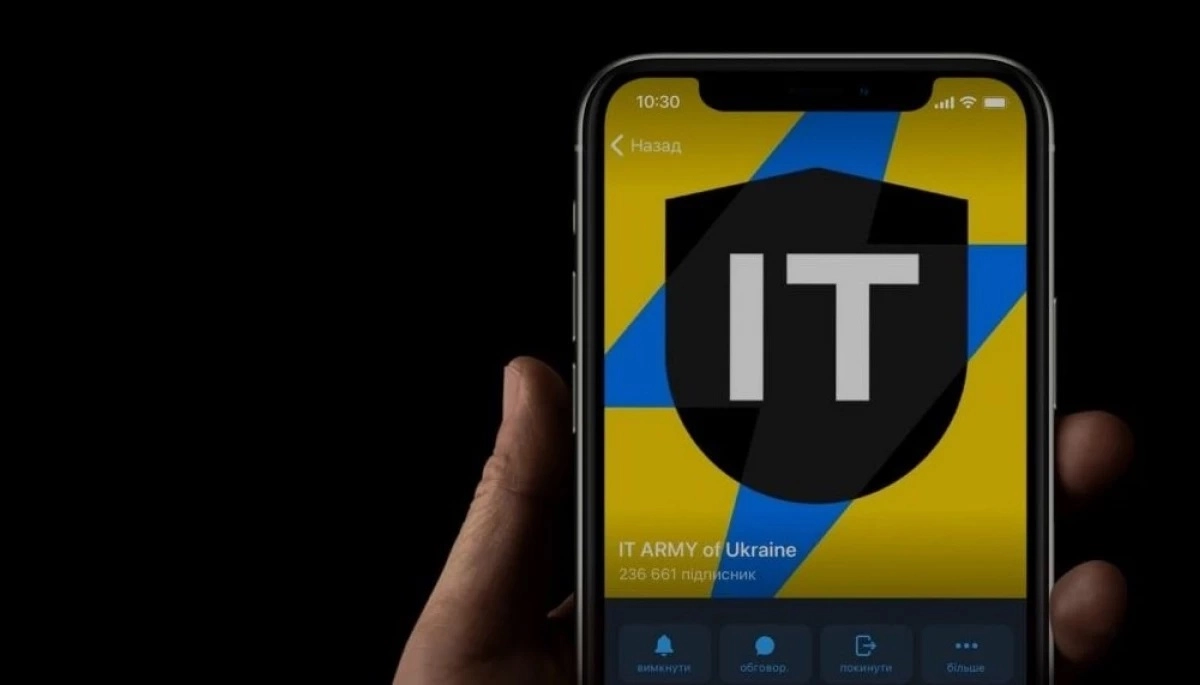

Українські хакери вразили пітерського інтернет-провайдера

Кібератака розгортається з 1 серпня. Хакери з IT Army of Ukraine здійснили масову кібератаку на пітерського інтернет-провайдера «Простор Телеком». Про це вони повідомили у своєму телеграм-каналі. Читать дальше...Компанія повідомила клієнтам, що атака триває з 1 серпня. Внаслідок атаки відбулася часткова та повна «деградація» послуг зв’язку. Читать дальше...«Атака безперервно триває зі збільшенням обсягу атакованих ресурсів і зміною напрямків. Ціллю атаки є порушити роботу серверів та інфраструктур», — повідомив провайдер і додав, що спільно з державними фахівцями намагається її стримувати. «Символічно звісно, бо це явно не перша й точно не остання деградація, яка відбувається у країні, де громадяни не прагнуть контролювати свою владу. Пам'ятаєте, оце все про культурну столицю — тепер це місто звичайного сорому, як і всі інші міста на рашці, — зазначили хакери з IT Army of Ukraine. — Вам не здається, що наші операції — це далеко не остання причина розпочатої ізоляції інтернету у ворога?». Зазначимо, на початку липня IT Army of Ukraine атакували цифрову інфраструктуру московського провайдера iflat, що призвело до його тимчасового виведення з ладу. Раніше вони провели DDoS-атаку на російського інтернет-провайдера «Юг-Линк», який працював у різних регіонах країни-агресорки. У червні IT Army of Ukraine зупинила роботу основного провайдера російських банків «Мастертел», клієнтами якого є «Альфа-Банк», «ВТБ», «Сбербанк» та інші. До цього українська IT-армія зламала провайдера адміністрації воєнного злочинця Володимира Путіна та низки держструктур. [свернуть] [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#104 |

|

SUPER MODERATOR

|

Хакери атакували Польське антидопінгове агентство та оприлюднили особисті дані спортсменів

Установа запевняє, що вжила необхідних заходів для захисту систем. Про кібернапад уже повідомили поліції, Управлінню захисту персональних даних та Міністерству спорту Польщі. Польське антидопінгове агентство (POLADA) зазнало хакерської атаки, внаслідок чого дані установи були оприлюднені, а сайт не працює. Про це повідомило «Польське радіо». Читать дальше...Хакери викрали та оприлюднили особисту інформацію польських спортсменів, зокрема олімпійців. Так, колишній атлет, олімпієць Марке Плявґо написав у соцмережі Х, що адреси, номери телефонів та результати допінг-тестів після витоку POLADA досі є у відкритому доступі. За його словами, обсяг викрадених даних становить кілька десятків гігабайтів. За даними POLADA, до нападу причетне угруповання, яке підтримують служби ворожої країни. Назва цієї країни не уточнюється. В агентстві запевнили, що вжили необхідних заходів для захисту систем, а про кібератаку було повідомлено до поліції, Управління захисту персональних даних та Міністерства спорту. Усім спортсменам також розіслали електронні листи, в яких повідомили про злом бази даних на серверах установи. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

#105 |

|

SUPER MODERATOR

|

В Україні завершили розслідування щодо хакерських атак на провідні світові компанії

За шість років зловмисники зашифрували понад 1 тисячу серверів світових підприємств та спричинили збитків на понад 3 млрд грн. Українські правоохоронці завершили розслідування у справі проти учасників міжнародної хакерської групи, яка атакувала найпотужніші світові компанії Франції, Норвегії, Німеччини, Нідерландів, Канади та США. Про це повідомив Офіс генерального прокурора. Читать дальше...Слідство встановило, що перші атаки з використанням самостійно розробленого шкідливого програмного забезпечення відбулися у 2018 року, вони тривали до листопада 2023 року, коли для знешкодження злочинного угруповання та аналізу цифрових даних до Києва прибули понад 20 правоохоронців з Норвегії, Франції, Німеччини та Федерального бюро розслідувань США. Зловмисники зламували облікові записи працівників підприємств, використовуючи інформацію з відкритих джерел та методи соціальної інженерії. З привласнених акаунтів хакери розповсюджували шкідливий програмний код у корпоративній екосистемі. У такий спосіб отримували доступ до серверів та викрадали з них інформацію. Після цього дані на комп’ютерах жертв зашифровувалися і ставали непридатними для використання. За дешифрування інформації члени міжнародної хакерської групи вимагали мільйонні виплати у криптовалюті. Наприклад, за відновлення роботи серверів однієї з провідних хімічних компаній Нідерландів зловмисники вимагали перерахувати 450 біткоїнів на підконтрольний криптогаманець, що в еквіваленті становить 48 млн грн. Встановлено, що за кілька років злочинної діяльності зловмисники зашифрували понад 1 тисячу серверів світових підприємств та спричинили збитків на понад 3 млрд грн в перерахунку на національну валюту. У ході розслідування правоохоронці провели понад 80 санкціонованих обшуків у приміщеннях та автомобілях фігурантів на Київщині, а також у Черкаській, Рівненській та Вінницькій областях. Виявили та вилучили комп’ютерну техніку, банківські та сім-картки, «чорнові» записи, десятки електронних носіїв інформації, майже 4 млн грн та криптовалютні активи. У подальшому поліцейські спільно з іноземними колегами виявили криптоактиви на понад 24 млн грн в еквіваленті, квартири, будинки, 9 елітних автомобілів та 24 земельних ділянки загальною площею майже 12 га, що належать учасникам хакерської групи. За клопотанням слідства судом накладено арешт на майно. Розслідування здійснювалося у межах кримінального провадження за ч. 2 ст. 361 (несанкціоноване втручання в роботу інформаційних (автоматизованих), електронних комунікаційних, інформаційно-комунікаційних систем, електронних комунікаційних мереж), ч. 2 ст. 361-1 (створення з метою протиправного використання, розповсюдження або збуту шкідливих програмних чи технічних засобів, а також їх розповсюдження або збут), ч. 4 ст. 189 (вимагання) Кримінального кодексу України. Торік трьом фігурантам повідомили про підозру. На сьогодні двох підозрюваних оголошено в державний та міжнародний розшук. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#106 |

|

SUPER MODERATOR

|

Хакеры могут «откатить» Windows до старой версии, чтобы использовать известные уязвимости

09.08.2024 Исследователь в сфере информационной безопасности Алон Леви (Alon Levie) из компании SafeBreach обнаружил две уязвимости в центре обновления Windows. Их эксплуатация позволяет понизить версию операционной системы для отмены применённых исправлений безопасности с целью последующего использования известных уязвимостей для атак. Проблема затрагивает Windows 11, Windows 10 и Windows Server. Читать дальше...Используя упомянутые уязвимости, злоумышленник может удалить с устройства с Windows загруженные ранее обновления безопасности, чтобы получить возможность эксплуатации старых уязвимостей, которые уже были исправлены. По сути, злоумышленник может «откатить» обновлённую ОС до более старой версии, в которой остаются актуальными уже исправленные уязвимости. Эта новость является неприятной для пользователей Windows, которые регулярно обновляют ОС и устанавливают актуальные патчи безопасности. По данным источника, Microsoft было известно об упомянутой проблеме с февраля 2024 года, но пока софтверный гигант не выпустил исправления для этих уязвимостей. Известно, что Microsoft работает над исправлением, а также опубликовала некоторые подробности о CVE-2024-38202 и CVE-2024-21302, которые помогут ограничить возможный ущерб, пока нет официального патча. В конечном счёте упомянутые уязвимости могут дать злоумышленнику полный контроль над процессом обновления для понижения версий критических компонентов Windows, таких как динамические библиотеки (DLL) и ядро NT. Исследователь также обнаружил, что весь стек виртуализации находится под угрозой. Ему удалось понизить версию гипервизора Hyper-V, Secure Kernel и Credential Guard. Всё это даёт возможность использования ранее закрытых уязвимостей для компрометации системы. При этом при проверке через центр обновлений Windows сама система выглядит так, как будто всё ещё обновлена до актуальной версии. По данным Microsoft, в настоящий момент нет никаких доказательств того, что уязвимости центра обновления Windows использовались во время реальных хакерских атак. Когда именно будет выпущен патч для устранения проблемы, пока неизвестно. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

#107 |

|

SUPER MODERATOR

|

Microsoft обвинила иранских хакеров в кибератаках на американских чиновников

09.08.2024 Эксперты по кибербезопасности Microsoft заявили, что связанные с иранскими властями хакеры в июне пытались взломать учётную запись высокопоставленного американского чиновника, а за несколько недель до этого предприняли попытку взломать аккаунт должностного лица окружного уровня, передаёт Reuters.  Читать дальше...Иран усилил попытки взлома чиновников в США в попытках повлиять на результаты выборов, которые состоятся в ноябре, говорится в докладе Microsoft. Республика также активизировала подставные учётные записи в соцсетях с целью посеять в США политическую рознь, добавили высокопоставленные сотрудники американской разведки. Миссия Ирана при ООН в Нью-Йорке заявила, что её действия в киберпространстве были «оборонительными и соразмерными угрозам, с которыми он столкнулся».

По версии Microsoft, подконтрольная иранским спецслужбам группировка киберпреступников направила фишинговое письмо высокопоставленному лицу, связанному с предвыборной президентской кампанией; другая группировка, также предположительно связанная с иранскими спецслужбами, «скомпрометировала учётную запись пользователя с минимальными правами доступа в правительстве на уровне округа». Эту деятельность в компании связали с масштабной попыткой иранских хакеров получить разведданные о политических кампаниях в США и повлиять на колеблющиеся штаты. Взлом учётной записи был произведён в мае в рамках масштабной «операции по распылению паролей», в ходе которой используются известные или украденные пароли на многих аккаунтах, пока один из них не оказывается взломанным. В результате инцидента злоумышленники не взломали других учётных записей, а владелец скомпрометированного аккаунта был об этом уведомлен. Ещё одна иранская группировка, по сведениям Microsoft, запустила «скрытые» новостные сайты, материалы для которых при помощи искусственного интеллекта брались с добросовестных ресурсов. Целями проекта были представители противоположных политических воззрений. [свернуть] |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#108 |

|

MODERATOR

|

СМС от старого знакомого? Это мошенничество

Обновлено:2024-08-12 15: 24 Киберпреступники придумывают все более совершенные способы вымогательства данных и денег. В последнее время, клиенты сообщают нам, что они получили SMS от старого друга, который просит вас связаться через WhatsApp. Чем грозит такой контакт? СМС от старого знакомого? Это жульничество! Таинственное предложение После того, как вы связались с этим человеком через мессенджер, есть несколько возможных сценариев. Вы можете получить предложение о работе, которое на самом деле будет попыткой захватить ваши деньги под предлогом инвестиций. Он может сказать вам, что вы уже говорили об этом раньше, и на вашем счету есть большая сумма, которую нужно забрать. Это, конечно, не что иное, как обман. Помните, что биржи никогда не связываются с клиентами по поводу необходимости снятия средств, тем более по таким каналам, как WhatsApp или Telegram. Сразу пахнет обманом. Catfishing i catfish В общем, термин catfishing относится к созданию киберпреступниками ложной личности (обычно на платформах социальных сетей), обычно с целью ввести жертву в заблуждение и, как следствие, вымогательства данных или денег. Человек может попытаться соблазнить свою жертву и постепенно получать от нее информацию. Таким образом, эти отношения могут длиться годами, что делает обнаружение мошенничества более трудным и серьезным для жертв. Выдавая себя за потенциального друга, вы можете усыпить бдительность. Все нужно проверять или контролировать-бдительность-это основа. Мошенники называются сом, обычно используют поддельные фотографии и лгут о своей личной жизни, чтобы представить себя более привлекательными [мускулистыми бывшими солдатами, обычно американскими, что должно вызывать доверие] для получения финансовой выгоды, личного удовлетворения, предотвращения юридических последствий или для троллинга. На что обращать внимание? Выделяют несколько типичных действий мошенников: Он отказывается или неоднократно переносит личные встречи, часто в последнюю минуту, давая все более причудливые, противоречивые или невозможные оправдания, например, посещение концерта, который не состоится, или пребывание на карантине из-за незаразной болезни. Следите за запросами или сообщениями от неизвестных людей, иногда маскирующихся под знаменитостей, часто характеризующихся небольшим количеством подписчиков и отсутствием проверки учетной записи. Несоответствия между именами, фотографиями и информацией, появляющимися в профилях, которые предположительно принадлежат одному и тому же человеку Фоны на фотографиях не соответствуют их предполагаемым местоположениям Любовная бомбардировка в словесном варианте-на нее надрываются женщины Отказ от видео или телефонных звонков, потому что тогда было бы легко понять, что здесь что-то не так. При использовании однорангового чата или видеочата IP-адрес пользователя не совпадает с адресом города или штата, в котором он предположительно находится Запрос денег, обычно оправданный какой - либо историей, несчастным случаем или обещанием возврата, который никогда не произойдет. Изолировать жертву от реального круга общения или настаивать на том, чтобы отношения оставались загадкой. Помни! Осторожно! - Настоящий друг подписался бы в сообщении! Такой контент универсален и может быть разослан тысячам людей. Хотя ссылка из SMS ведет на мессенджер WhatsApp, мы настоятельно не рекомендуем связываться с мошенником, а номер лучше заблокировать. = об этом сообщает Эльвира Чармушко, специалист по кибербезопасности. |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#109 |

|

MODERATOR

|

Хакерская атака на Полада подтверждена

добавлено: 2024-08-14 16:47  Появилось первое официальное заявление польского антидопингового агентства POLADA с момента раскрытия неделей ранее хакерской атаки на компьютеры и кражи огромного количества данных о польских спортсменах. С компьютеров Полада было похищено 242 ГБ данных. Служба доверенная третья сторона провела анализ общих данных в сети. Данные, украденные с компьютеров POLADA, занимают 242 ГБ. Описание масштабов хакерской атаки резюмировано так: украдено „все” . Среди данных о польских спортсменах - не только их личные данные, адреса проживания и номера телефонов, но также подробные результаты проверок и информация о проводимых Агентством расследованиях. Аналитики сообщили, что атака, скорее всего, произошла уже в конце апреля, но данные были опубликованы на мессенджере Telegram только 6 августа, то есть во время проведения IO в Париже. 8 августа спортивный обзор Onet сообщил, что хакеры атаковали Полада незадолго до Олимпийских игр в Париже. Данные были использованы для оскорбления польских спортсменов. Последний раз редактировалось vladimir59; 15.08.2024 в 12:25. |

|

|

Ответить с цитированием Ответить с цитированием

|

|

|

|

#110 |

|

MODERATOR

|

Новая вредоносная программа Cthulhu Stealer атакует пользователей Apple macOS

Cthulhu Stealer способен красть системную информацию, пароли и данные криптовалютных кошельков Эксперты по кибербезопасности из Cado Security обнаружили новую вредоносную программу, которая крадёт информацию и нацелена на Apple macOS. Вредоносное ПО называется Cthulhu Stealer и способно красть всевозможные данные, включая системную информацию, пароли связки ключей iCloud, другие учётные данные для входа, файлы cookie веб-браузера и информацию об аккаунтах Telegram. Кроме того, Cthulhu Stealer предлагает жертвам ввести системный пароль, а также данные для входа в популярный криптовалютный кошелек MetaMask. «Основная функция Cthulhu Stealer — кража учётных данных и криптовалютных кошельков из различных магазинов, включая игровые аккаунты», — говорится в отчёте исследователей Cado Security. Эксперты также отметили, что функциональность и особенности Cthulhu Stealer очень похожи на Atomic Stealer, что указывает на то, что разработчик Cthulhu Stealer, вероятно, взял Atomic Stealer и изменил код. Использование osascript для запроса пароля у пользователя в Atomic Stealer и Cthulhu похоже, даже включая те же орфографические ошибки. Жертв обычно обманывают, заставляя их загрузить вредоносное ПО, поскольку оно рекламируется как легальное программное обеспечение и игры, либо CleanMyMac, Grand Theft Auto IV и Adobe GenP (инструмент с открытым исходным кодом, который позволяет пользователям Adobe обходить сервисы Creative Cloud и активировать программное обеспечение без серийного ключа). Как только Cthulhu, запуск которого, по-видимому, обходится в $500 и работает как на архитектуре x86_64, так и на архитектуре Arm, собирает всю интересную информацию, он сжимает её в архив .ZIP, а затем неизвестным образом пересылает на сервер управления и контроля (C2). Хорошей новостью является то, что вредоносное ПО не является особо продвинутым и, вероятно, будет обнаружено большинством лучших антивирусных продуктов, доступных сегодня. |

|

|

Ответить с цитированием Ответить с цитированием

|

|